Poznaj zabezpieczenia hostingów i sprawdź jak wybrać bezpieczny hosting dla Twojej strony WWW. Kopie zapasowe, bezpieczeństwo plików, danych, RODO, poczty e-mail, DNS, SSL, separacja stron, WAF. Wszystko, co musisz wiedzieć w kwestii bezpieczeństwa.

Spis treści

Korzystając z usług serwerowych, powierzasz firmie hostingowej dane swoje, jak i użytkowników Twoich stron. Na jej maszynach są zapisane pliki Twoich stron, wiadomości e-mail, mogą się tam również znajdować kopie zapasowe ważnych danych. Właśnie dlatego tak ważne jest, żebyś przy wyborze usługi hostingowej zwrócił szczególną uwagę na kwestie związane z bezpieczeństwem. Tylko co ma znaczenie? Jakie rozwiązania powinna zapewniać firma hostingowa, żeby zapewnić bezpieczeństwo Twoich stron?

Kopie zapasowe danych

Tak, jak powinieneś tworzyć backup plików na Twoim komputerze, tak też to samo dotyczy danych znajdujących się na serwerze. Z tym że kluczową rolę odgrywa w tym przypadku firma hostingowa.

Kilka lat temu miał miejsce głośny upadek znanej na tym rynku marki, która straciła dane klientów. Tym samym każdy z nich, który sam nie dbał o systematyczne tworzenie backupu, stracił swój sklep, stronę firmową, firmowy e-mail i inne serwisy. Zatem, zanim przejdziemy do kwestii tego, na co zwracać uwagę w przypadku usług hostingowych w zakresie backupu, pamiętaj, że sam również powinieneś pamiętać o kopiach zapasowych. Najlepiej dla bezpieczeństwa mieć ich zapisanych kilka na dysku komputera, zewnętrznym dysku czy w chmurze. Najczęściej stworzenie backupu wymaga dosłownie kilku kliknięć myszą i pobrania pliku.

Zwróć jednak uwagę na to, czy firma hostingowa nie ogranicza, w jakich godzinach możesz rozpocząć tworzenie backupu. Jest to bardzo częste. Czy to problem? Najczęściej nie, chyba że na co dzień o tej porze śpisz 😉

Tworząc kopie, pamiętaj, że mogą one zajmować bardzo dużą powierzchnię, np. jeden plik może mieć aż kilka GB. Jeśli masz ich wiele, to może się okazać, że zajmują one zdecydowaną większość powierzchni serwera. Zatem stare, już nieprzydatne kopie staraj się kasować. Zresztą, niewielki sens ma trzymanie kopii zapasowej na tym samym hostingu. Po utworzeniu i pobraniu kopii można śmiało ją usunąć z hostingu.

Jeśli chodzi o zasady tworzenia kopii zapasowych przez firmę hostingową, to zwróć uwagę na:

- Częstość ich powstawania – przyjmij za minimum raz na 24h.

- Czas ich przechowywania – czyli jak stare kopie możesz odtworzyć. Uważam, że firma powinna trzymać takie kopie przez minimum 7 dni.

- Zasady w zależności od rodzaju plików – możliwe, że inne reguły obowiązują dla baz danych i plików strony, a odmienne dla poczty.

Duże znaczenie ma to, jak przebiega korzystanie z kopii zapasowej. Może to być tak łatwe i wygodne, jak wspominałem, czyli wymagać dosłownie kilku kliknięć myszą. W innych przypadkach konieczne może być samodzielne pobranie kopii i jej wgranie, a jeszcze w innych – wysłanie o to prośby do administratorów. Najważniejsze jednak, żeby backup był generowany jak najczęściej i dostępne były jak najstarsze kopie.

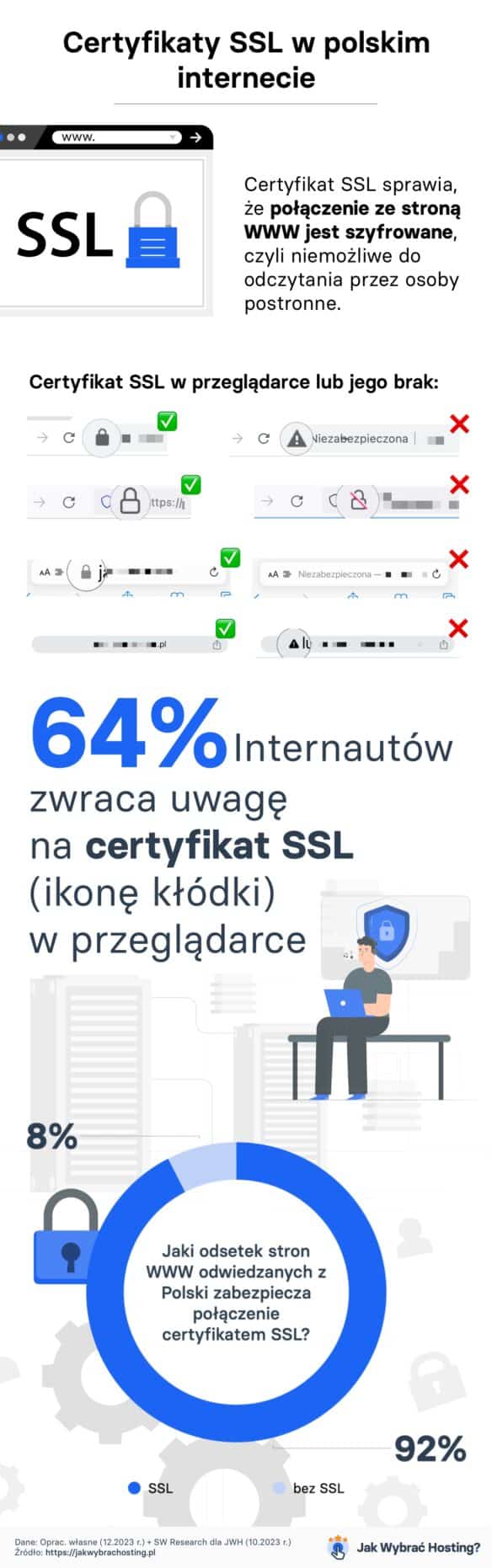

Certyfikat SSL

Obecnie korzystanie z certyfikatu SSL przez domenę, czyli z szyfrowanego połączenia, jest standardem, tym bardziej że bez większych problemów znajdziesz hosting, który umożliwi Ci skorzystanie za darmo z darmowych certyfikatów Let’s Encrypt (w tym SSL typu Wildcard). Pisałem o tym w poradniku dotyczącym bezpłatnych certyfikatów SSL na hostingach.

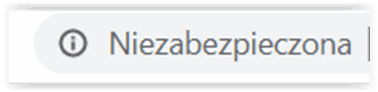

O co w tym wszystkim chodzi? Adres strony, która korzysta z SSL, zaczyna się od https:// zamiast http://. Oznacza to, że dane przesyłane pomiędzy serwisem a urządzeniem internauty są szyfrowane, nie mogą być przejęte ani zmienione. Piszemy o rozwiązaniu, które ma kluczowe znaczenie dla bezpieczeństwa użytkowników Twojej strony. To, czy dana witryna korzysta z szyfrowanego połączenia, możesz bardzo łatwo zauważyć. Np. przeglądarka Chrome wyświetla przy polu adresu strony bez SSL następujący komunikat:

Albo jeden z komunikatów „Połączenie nie jest prywatne” lub „Połączenie nie jest bezpieczne”.

Sam ten komunikat jest już doskonałym argumentem przemawiającym za korzystaniem z certyfikatu. Przecież jego brak może wpływać na czas przebywania użytkownika na stronie, a przede wszystkim – na konwersję. Tym bardziej warto używać go, mając na uwadze to, że coraz częściej jest dostępny za darmo.

Różnie mogą wyglądać zasady korzystania z SSL. W jednej firmie hostingowej uruchomienie certyfikatu będzie wymagało dosłownie kilku kliknięć, w innych jest on włączany automatycznie, a w jeszcze innych z instalacją będzie trochę problemów. Miałem taki przypadek, że będąc od wielu lat klientem firmy, korzystałem ze starego pakietu usług, w którym nie było darmowego SSL, a wszyscy nowi klienci mieli go we wszystkich pakietach, nawet w najtańszym. Żebym i ja go uzyskał, wymagano ode mnie dopłaty. Już nie jestem ich klientem.

Poza darmowymi SSL są oczywiście też płatne, oferowane przez firmy hostingowe. Certyfikaty SSL dzielą się na:

- DV (Domain Validation) – standardowy poziom zabezpieczeń, gdzie weryfikowane jest to, czy masz dostęp do domeny.

- OV (Organization Validation) – oprócz domeny sprawdzana jest również firma, która wnioskuje o wydanie certyfikatu.

- EV (Extended Validation) – najwyższy poziom weryfikacji. Sprawdzana jest zarówno domena, jak i firma, która wnioskuje, ale w tym przypadku weryfikacja jest bardziej szczegółowa. Z takich certyfikatów korzystają m.in. banki, duże firmy czy instytucje rządowe.

W zdecydowanej większości przypadków nie ma jednak potrzeby płacenia za SSL. Darmowe Let’s Encrypt (które jest certyfikatem typu DV) jest zdecydowanie wystarczające, chyba że prowadzisz działalność, w której płatne SSL jest konieczne (np. banki). Więcej przeczytasz o tym tu: Płatny vs darmowy certyfikat SSL: FAKTY i MITY

Bezpieczeństwo DNS

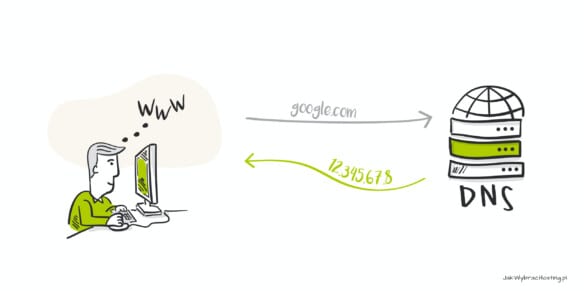

DNS to skrót od Domain Name System, czyli Systemu Nazw Domenowych. To dzięki niemu na stronę WWW trafiasz nie po wpisaniu adresu IP np. 104.24.123.27, tylko łatwo i wygodnie, podając adres serwisu np. google.pl.

Firma hostingowa może zapewnić pewne rozwiązania, dzięki którym zapewni bezpieczeństwo serwerów DNS. Mowa tutaj o:

- DNSSEC – rozwiązanie, które z roku na rok cieszy się w Polsce coraz większym zainteresowaniem. Według danych NASK na koniec I kwartału 2025 roku liczba aktywnych domen .pl zabezpieczonych protokołem DNSSEC wynosiła 493 359 przy ponad 2,5 mln aktywnych nazw .pl ogółem. Co to za rozwiązanie? Jest to zabezpieczenie Twojej domeny przed jej przekierowaniem w inne miejsce np. na fałszywą stronę. Działa to na tej zasadzie, że kiedy korzystający z Twojej witryny wpisze jej adres w przeglądarce, to jego zapytanie wróci z kluczem uwierzytelniającym, który potwierdzi, że adres IP jest poprawny i strona powinna się znajdować na tym hostingu, gdzie jest.

- DNS Anycast – w tym przypadku firma hostingowa może zapewniać utrzymywanie serwerów DNS w różnych miejscach na świecie. Dzięki temu, jeśli jeden z takich serwerów przestaje działać, to inny przejmuje jego funkcję i serwisy nadal działają bez zakłóceń. Ma to znaczenie nie tylko ze względu na bezpieczeństwo, ale również jest istotne dla szybkości działania strony. W przypadku korzystania z DNS Anycast i próby otwarcia przez użytkownika strony WWW np. w Polsce, zostanie odpytany najbliższy serwer, a nie np. znajdujący się w USA. To skraca czas ładowania się witryny.

Bezpieczeństwo poczty e-mail

Poczta elektroniczna jest jednym z narzędzi, które wykorzystywane są przez internetowych przestępców. Przede wszystkim chodzi o ataki phishingowe, gdzie odbiorcy otrzymują wiadomości łudząco przypominające te, które wysyłają dostawcy energii elektrycznej, firmy kurierskie, serwisy aukcyjne i inne. Z pewnością prawie każdy użytkownik poczty kiedyś otrzymał taką wiadomość. M.in. przed tym (ale też i przed spamem) chronią listy RBL, z których korzystają hostingi, blokując niechcianą pocztę (zobacz: Jak zabezpieczyć skrzynkę e-mail przed SPAMem? 10 sposobów).

Przestępcy mogą również podszyć się pod nadawcę i wysłać wiadomość z jego adresu, ale możliwości są pod tym względem ograniczone, o ile firma hostingowa korzysta z odpowiednich zabezpieczeń. Oto one:

- SPF (Sender Policy Framework) – to wpis w DNS domeny, który komunikuje skrzynkom e-mail, do których piszemy, że ten serwer o danym adresie IP może wysyłać korespondencję z tej domeny. Ta wiadomość ma nie trafić do SPAM-u.

- DKIM (DomainKeys Identified Mail) – służy do cyfrowego podpisywania Twoich wiadomości tak, żeby mieć pewność, że pochodzą od Ciebie. Jest to dodatkowe zabezpieczenie, dzięki któremu wiadomo, że wiadomość została wysłana z upoważnionego do tego serwera.

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) – to połączenie SPF i DKIM, które daje kilka dodatkowych możliwości. DMARC definiuje, czy wszystkie e-maile wysłane z adresów w Twojej domenie mają być podpisane, a także co ma z nimi zrobić serwer, jeśli nie są podpisane. To bardzo przydatne rozwiązanie, dzięki któremu możesz zlecić, co mają robić maszyny z nieautoryzowanymi wiadomościami.

Hosting może oferować domyślnie te rozwiązania, ale możliwe również, że wymagają one włączenia i konfiguracji z poziomu panelu administracyjnego.

Warto zwrócić także uwagę na fakt, czy webmail oferowany przez hosting, wspiera standard BIMI.

Z pocztą na hostingu jest związane wiele innych zagadnień, na które warto zwrócić uwagę. Szczegółowo opisałem je w poradniku: Jaki hosting pod pocztę? E-mail we własnej domenie

Bezpieczny transfer plików na hosting

Bezpieczny hosting powinien zapewniać również możliwość bezpiecznego połączenia, które pozwoli na wysyłanie plików i pracę na danych bez obawy o ich ujawnienie.

W opisie każdej oferty hostingowej znajdziesz informację o FTP. Jest to skrót od File Transfer Protocol, czyli popularnego protokołu umożliwiającego transfer plików. Musisz jednak wiedzieć jedną rzecz: przez FTP przesyłasz Twój login, hasło oraz wszystkie odebrane i wysyłane pliki „czystym tekstem” – bez żadnego szyfrowania!

Ze względu na bezpieczeństwo, nie jest po polecane rozwiązanie. Zdecydowanie lepszą opcją jest skorzystanie z SFTP (SSH File Transfer Protocol), które różni się przede wszystkim tym, że wszystkie przesyłane i odbierane dane są w pełni szyfrowane. Rozpoczynając od loginu i hasła, który podajesz, aby połączyć się z SFTP, a kończąc na zawartości plików, które wysyłasz na serwer.

Aby skorzystać z dobrodziejstw SFTP, musisz wybrać bezpieczny hosting, który oferuje dostęp do SSH, czyli linii poleceń. Bez obaw – nadal możesz korzystać ze swojego ulubionego programu do FTP i w ten sposób wgrywać pliki na stronę. Będziesz mógł jednak korzystać z bezpiecznego i szyfrowanego połączenia i zyskasz pewność, że nikt „po drodze” nie pozna Twoich danych do logowania czy zawartości plików, którymi nie chcesz się dzielić.

Zgodność hostingu z RODO

Przyzwyczaiłeś się już do tego, że po wejściu na stronę WWW musisz zamykać wyskakujące okienka, w których wyrażasz pewne zgody? Pamiętaj, że jeśli jesteś właścicielem serwisu internetowego i zbierasz jakiekolwiek dane użytkowników, choćby adres e-mail, to już musisz pamiętać o kwestiach związanych z RODO. Ustawa nakłada na Ciebie pewne obowiązki.

W przypadku gdy korzystasz z serwera, na którym będą trzymane dane osobowe, powinieneś podpisać umowę o powierzeniu przetwarzania danych. Taka przykładowa umowa może wyglądać mniej więcej tak, jak poniżej:

Firmy różnie podchodzą do tego zagadnienia. Czasami konieczne będzie zawarcie umowy papierowej, w innych przypadkach to kwestia odpowiednich zapisów w regulaminie czy zaznaczenia konkretnego checkboxa przy zamawianiu hostingu lub w panelu. Zanim zdecydujesz się na skorzystanie z oferty danej firmy hostingowej, sprawdź, czy dana marka ta oferuje taką umowę i na jakich zasadach należy ją zawrzeć. Więcej na ten temat przeczytasz w poradniku: Jak wybrać hosting zgodny z RODO?

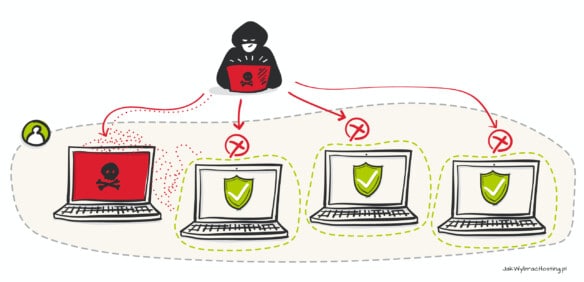

Separacja stron WWW

Jeśli od dawna prowadzisz serwisy internetowe, to prawdopodobnie miałeś już do czynienia z takim problemem, że Twoja strona została zainfekowana, czego efektem było wyrządzenie szkód na wszystkich stronach, które posiadałeś na danym koncie hostingowym.

Najbardziej podatne na ataki są popularne CMS-y, np. WordPress, Joomla, Drupal. Wystarczy nieaktualizowana wtyczka, w której wykryto błąd, stary szablon czy stara wersja danego CMS-a i to już wystarczy, żeby doszło do włamania.

Tutaj pojawia się bardzo ważna opcja, którą może oferować hosting, czyli separacja stron.

Na czym to polega? Dzięki korzystaniu z tej funkcji każdy katalog na serwerze, na który wskazuje dana domena, traktowany jest jako osobny byt. Nie może się on odwoływać do folderów, które znajdują się „wyżej”. Jeśli dojdzie do zainfekowania plików danej domeny, to wówczas te pliki nie będą w stanie wyrządzić szkód w katalogach innych domen. W przypadku niektórych operacji separacja będzie musiała być wyłączona np. przy aktualizowaniu motywów WordPress czy instalacji aplikacji.

Jest to bardzo ważne rozwiązanie, którego wartość rozumie każdy, kto kiedykolwiek musiał usuwać zainfekowane pliki na wielu domenach. Jest to zadanie bardzo czasochłonne, chociaż, o ile infekcję zauważyliśmy odpowiednio szybko, to możemy po prostu stronę odtworzyć z backupu, który powinna posiadać firma hostingowa. Tylko w dalszym ciągu musimy wyeliminować błąd, który umożliwił zawirusowanie/zainfekowanie strony.

Czytaj też: Czy strona WWW ma wirusa? 5 darmowych skanerów antywirusowych

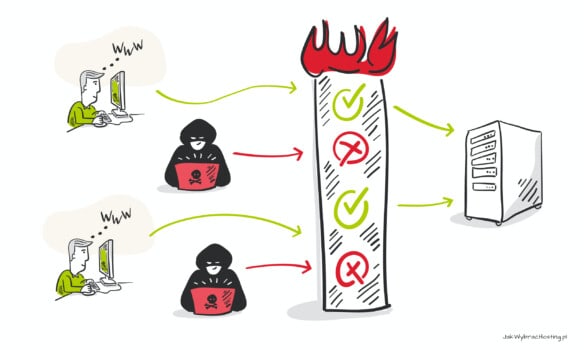

WAF (Web Application Firewall)

Kolejne ważne zabezpieczenie stron WWW. WAF (Web Application Firewall) to transparentny system ochrony aplikacji webowych, który umożliwia blokowanie niepożądanych treści przychodzących wysyłanych za pomocą protokołu HTTP (i protokołu HTTPS). Zadaniem WAF jest zabezpieczenie Twojej witryny przed dokonaniem kradzieży danych lub wykorzystaniem jej do innych przestępstw. Mowa tutaj o takich atakach jak:

- SQL Injection – polega na wstrzyknięciu do aplikacji pewnego fragmentu zapytania SQL. W ten sposób atakujący może uzyskać dostęp do plików strony, danych użytkowników i nie tylko.

- Cross Site Scripting – atak, który polega na wstrzyknięciu na daną stronę WWW pewnego kodu, który może doprowadzić do wykonania niepożądanych akcji.

- Directory Traversal – uzyskanie nieautoryzowanego dostępu do plików lub folderów, do których dostęp powinien być on zabroniony.

W praktyce mamy tutaj do czynienia z rozwiązaniem, które filtruje i blokuje złośliwe zapytania kierowane na nasz serwis. Takie zabezpieczenie ma ogromne znaczenie szczególnie w przypadku użytkowników popularnych CMS-ów. Jeśli zostanie wykryty błąd we wtyczkach, w szablonach czy samym CMS-ie, to natychmiast może dochodzić do ataków. Często użytkownicy dowiadują się o tych błędach dopiero wówczas, kiedy ich strona już stała się obiektem ataku. Jeśli hosting zapewnia WAF, to ryzyko takiego zdarzenia jest ograniczone.

Skąd masz wiedzieć, czy dany hosting korzysta z takiego zabezpieczenia? Taką informację znajdziesz w opisie oferty, a jeśli jej nie ma, to warto o tę kwestię dopytać administratorów. Popularnym rozwiązaniem tego typu na hostingach jest ModSecurity.

Bezpieczeństwo panelu hostingowego

Ostatnim elementem, który chciałem opisać w tym poradniku, jest kwestia bezpieczeństwa samego panelu dostępowego do hostingu. Mile widzianym elementem zabezpieczającym dostęp do naszego hostingu i przechowywanych na nim danych jest uwierzytelnianie dwupoziomowe (2FA – Two Factor Authentication).

Chodzi to, aby hosting oprócz loginu (czy adresu e-mail) i hasła, oferował także opcję włączenia dwustopniowej weryfikacji przy logowaniu. Wtedy, nawet gdy ktoś złamie czy przejmie nasze hasło, nie będzie mógł zalogować się i zarządzać naszym hostingiem. Całość polega na tym, że oprócz hasła przy logowaniu na nowym urządzeniu, proszeni jesteśmy o podanie także tzw. drugiego składnika. Rozwiązanie znane np. z banków, ale oferowane także przez takie firmy jak Google czy Facebook.

Co może być drugim składnikiem zabezpieczającym hosting? Do najpopularniejszych rozwiązań należą:

- Jednorazowy kod SMS

- Jednorazowy kod w specjalnej aplikacji (np. Google Authenticator, Authy)

- Klucz U2F

Dowiedz się więcej o tym, co to jest i jak działa uwierzytelnianie dwuskładnikowe (2FA).

Taka możliwość w przypadku hostingu znacznie poprawia jego bezpieczeństwo, więc wybierając hosting, warto poszukać takiego, który oferuje możliwość włączenia logowania dwuskładnikowego / dwuetapowego.

Zobacz też: Jak zabezpieczyć WordPressa? Instrukcja